サイバー犯罪者は巧妙な手口で、最近報告された人気サーバソフトウェアのセキュリティ脆弱性を利用した 「Sodinokibi」 ランサムウェアをリリースした。

Sodinokibiランサムウェアとは何か?

InfoSecの最新ニュースは、 「Sodinokibi」 というコードネームのトロイの木馬が新たに登場したことだ。現代のランサムウェアの大部分はかなり退屈で、話題にはなりませんが、これは特別です。この怪しげなキャンペーンの運営者は、CVE-2019-2725として分類されているOracle WebLogic Serverの脆弱性を兵器化した。この抜け穴は短期間しか存在しませんでしたが、重要なアップデートをまだ適用していないサーバ所有者は、この攻撃の影響を受け続けています。基本的に、詐欺師たちはこの脆弱性を利用して認証を回避し、セキュリティ保護されていないITインフラに足場を築いている。こうすることで、深刻な警告を発することなく、有害なコードをリモートで実行することができます。このバグが発見されて以来、さまざまな脅威の主体がこのバグを利用して、ボットネット・マルウェアや暗号ジャッキング・ウイルスをホストにインストールしていると報じられています。このリストに最近追加されたのは、上記のsodinokibiです。

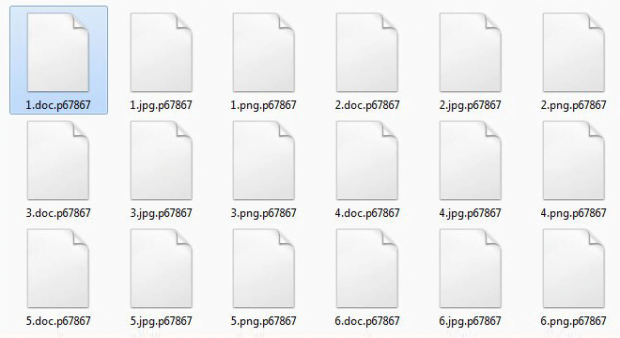

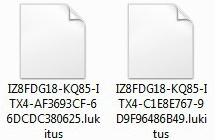

侵入された環境内でこのファイル暗号化エンティティが最初に実行するのは、VSSを無効にする一連のコマンド(ボリュームスナップショットサービス)とスタートアップ修復機能です。これは、被害者がシステムやデータに対するその後の変更を修復することを防ぐことを目的とした、その種の悪意あるコードに対する典型的な戦術である。襲撃の次の段階も予測可能で、Sodinokibiは厄介なネットワークをスキャンして貴重な情報を探し、それが恐喝の中心的な対象となる。徹底的なトラバースが完了すると、犯人は暗号化によってファイルをスキューします。この結果、データにアクセスできなくなり、アクセスを回復するための唯一の前提条件は、犯罪者が所有する秘密鍵です。各人質ファイルには、ファイル名に加えて被害者固有のランダム拡張子が追加されます。たとえば、Stats.xlsxはStats.xlsx.1r3n5tsのようなファイルに変換されます。この拡張子の長さはさまざまですが、通常は6~8文字の英数字で構成されます。

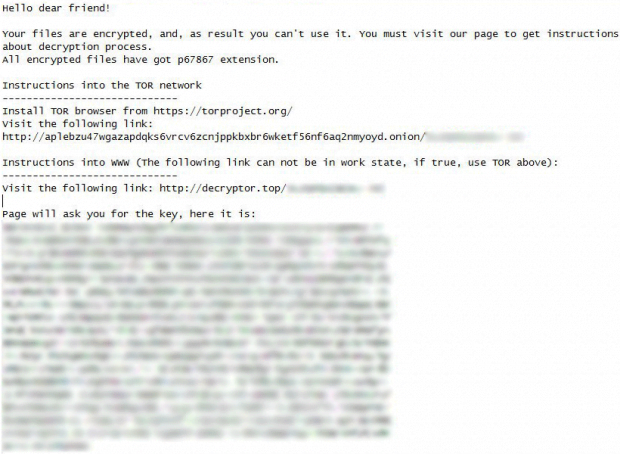

Sodinokibiウイルスはまた、身代金紙幣を落とすことによって、ありふれたランサムウェアの型にも適合する。これは、[random]-HOW-TO-DECRYPT.txtという名前のドキュメントであり、角かっこ内の部分は、サーバ上で影響を受けるすべてのファイルに連結された拡張子と一致します。この文書では、「親愛なる友人」という言葉で被害者に対応しているが、これは彼らがお金を要求しようとしていることを考えると皮肉である。簡単に言えば、ブラックハットたちはTor Browserをインストールして、特定のページにアクセスすることを勧めている。「コンピュータが感染されました!」というタイトルのオニオンページによると、最初の3日間有効な身代金は2,500ドル相当のBitcoinで、期限が過ぎると倍になるという。被害者は仮装通貨を支払いサイトに用意されたBTC受取アドレスに送ることになっている。

2019年の6月下旬、Sodinokibiランサムウェアのオペレーターたちは巧妙な流通トリックでレパートリーを洗練させました。この新しい技術は、エンドポイントをファイル暗号化感染で汚染するKaseya RMM(遠隔監視・管理)ソフトウェアを危険にさらすことに依存している。報道によると、このサブキャンペーンは、複数のMSP(管理されたサービスプロバイダー)の防御を回避するためにRMMハックを利用し、それによって何百ものホストをSodinokibiに感染させた。これらのベンダーは、セキュリティの脆弱性を介した侵害があったとの申し立てを否定し、攻撃者は顧客の認証情報を侵害することができたと主張している。

ソディノキビの行動はここまで。今回のアウトブレイクにはもう1つ、非常に厄介な側面がある。攻撃者は追跡用の脅威を配布していると報じられています。これは、 「GandCrab 5.2」 として知られる主要なランサムウェアの一例です。このような複数の攻撃は、これまでのところ安全だが脆弱性をまだ修正していない、汚染されたユーザーとサーバ管理者の両方にとって、大きな懸念となっています。下のヒントは、ランサムレスリカバリが正しく行われたかどうかを明らかにするだろう。

Sodinokibiのランサムウェアウイルスの自動除去

それはこのような感染症を扱うことになると、評判のクリーニングツールを使用して開始するための場所です。このワークフローにこだわりは、ランサムウェアのすべてのコンポーネントが発見され、影響を受けるコンピュータから根絶されることを保証します。

- ダウンロードし、クリーニングツールをインストールして起動し、コンピュータのスキャン]ボタンをクリックしますSodinokibi駆除ツールをダウンロード

- 待ち時間はそれだけの価値があります。スキャンが完了すると、あなたのPC上で検出されたすべての悪意のあるまたは望ましくない可能性のあるオブジェクトをリストしたレポートが表示されます。先に行くと、自動的にあなたのマシンからアンインストール身代金トロイの木馬を得るために修正脅威のオプションをクリックします。次のステップは、暗号化されたファイルを復元することを意図しています。

Sodinokibiのランソムウェアの暗号化ファイルの復旧方法

回避策1:ファイルの回復ソフトウェアを使用します

それはSodinokibiウイルスとそのスピンオフがあなたのファイルのコピーを作成し、それらを暗号化していることを知っておくことが重要です。一方では、元のファイルが削除されます。削除されたデータを復元することができますそこにアプリケーションがあります。この目的には、などのツールを利用できます。検討中のランサムウェアの最新バージョンは、いくつかの上書きとの安全な削除を適用する傾向があるが、いずれにしても、この方法は試してみる価値はあります。

回避策2:バックアップをご利用ください

まず第一に、これはあなたのファイルを回復する素晴らしい方法です。お使いのマシンに保存されている情報をバックアップされている場合は、しかし、しか適用できます。もしそうなら、あなたの配慮から利益を得ることに失敗しません。

回避策3:使用シャドウボリュームコピー

あなたが知らなかった場合には、オペレーティングシステムはすべてのファイルのいわゆるシャドウボリュームコピーがあれば、システムの復元などのコンピュータ上で起動されて作成されます。復元ポイントが指定した間隔で作成されると、ファイルのスナップショットは、彼らは同様に生成され、その時点で表示されます。あなたのファイルの最新バージョンの回復を保証するものではありません、この方法をお勧めします。これは、しかし、ショット確かに価値があります。このワークフローは、2つの方法でなんとかです:手動と自動のソリューションを使用することによって。まずは手動プロセスを見てみましょう。

- 元のバージョン機能 ファイルを右クリックし、プロパティをクリックします。元のバージョンのタブを選択し、最新の自動バックアップを確認します。元の場所に戻すこともできますし、新しファイル先まで移すこともできます。

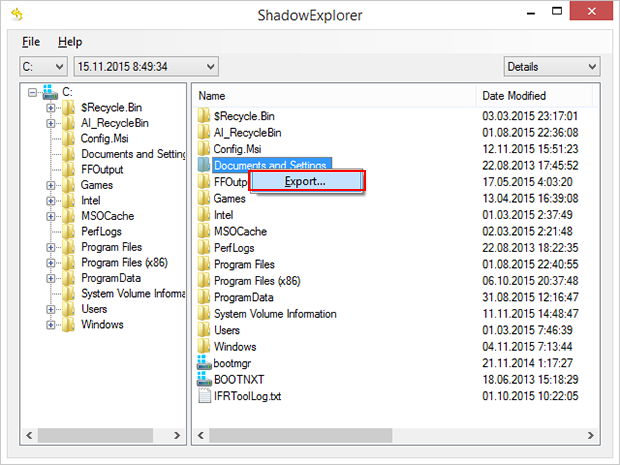

- シャドーエキスプローラアプレット 自動ツールのシャドーエキスプローラのようなソフトでは元のバージョンのファイルを管理することができます。個のソフトは無料なので、使うのにダウンロードとインストールをしてください、パソコンのプロフィールを構築してから、復元ができます。右側からドライブを選択し、ファイルを右クリックすると復元の用意ができて、輸出するとファイルが指定の場所に復元されます。

問題は解決されましたか?チェックして、参照してください

ここでも、ランサムウェアの除去だけでは、あなたの個人的なファイルの復号化にはつながりません。データは、またはトリックをしない場合があります上記の強調表示方法を復元するが、ランサムウェア自体がコンピュータ内部の属していません。なお、多くの場合、それは間違いなく、繰り返し何このウイルスの有害な残骸と関連する脅威は、Windowsのレジストリやその他の場所の内部に残っていないか確認してくださいするために、自動セキュリティソフトウェアを使用してシステムをスキャンするために理にかなっている理由である他のマルウェア、付属しています。

ここにコメント